이번에는 SQL Injection 문제네요 ㅎㅎㅎㅎ

밑에 소스코드를 볼 수 있게 해주니 클릭해서 보도록 합시다 :D

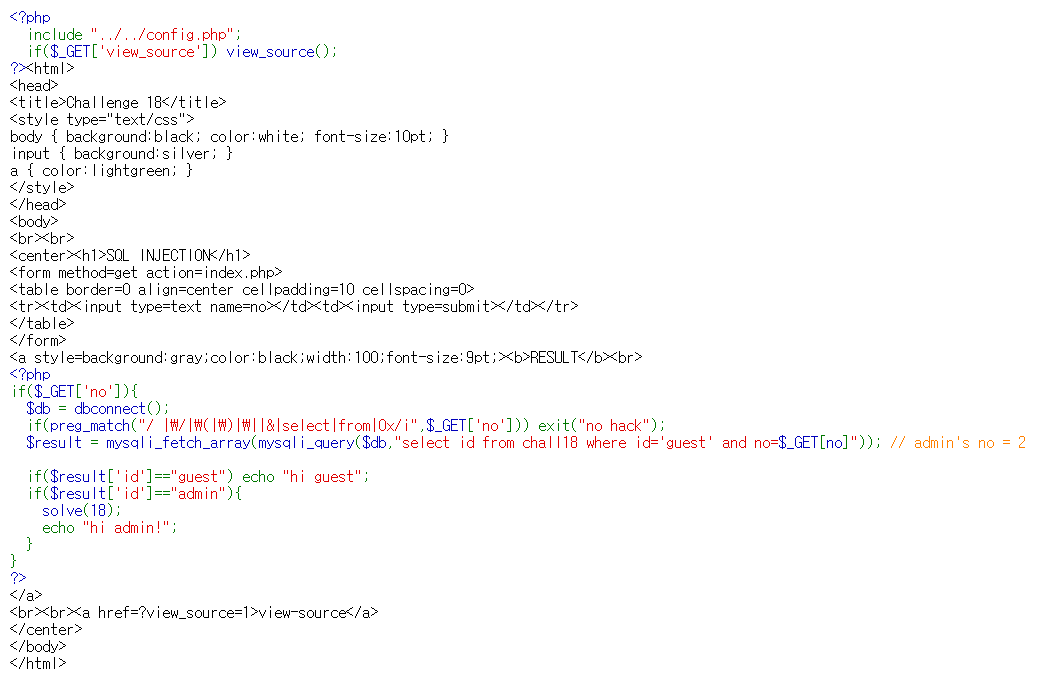

소스코드를 보아하니 몇개가 필터링 되어 있습니다.

(띄워쓰기, /, (, ), |, &, select, from, 0x)

그리고 보여지는 구문은

select id from chall18 where id='guest' and no=$_GET[no](입력값)

이네요 :D

solve의 조건은 id가 admin이여야 합니다!

쿼리 뒤에 admin's no=2라고 힌트가 대놓고 나와 있군요 ㅎㅎㅎ!

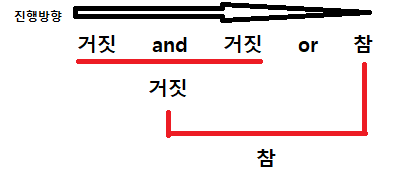

그래서 저는 밑의 공식을 이용하여 공격을 해보았습니다!

"False and False or True"

id='guest' and no=2 or no=2를 입력하여 줘야하는데

공백이 현재 필터링 되어 있으므로 공백은 url 인코딩문자로 %0a 우회할 수 있습니다ㅎㅎㅎㅎ

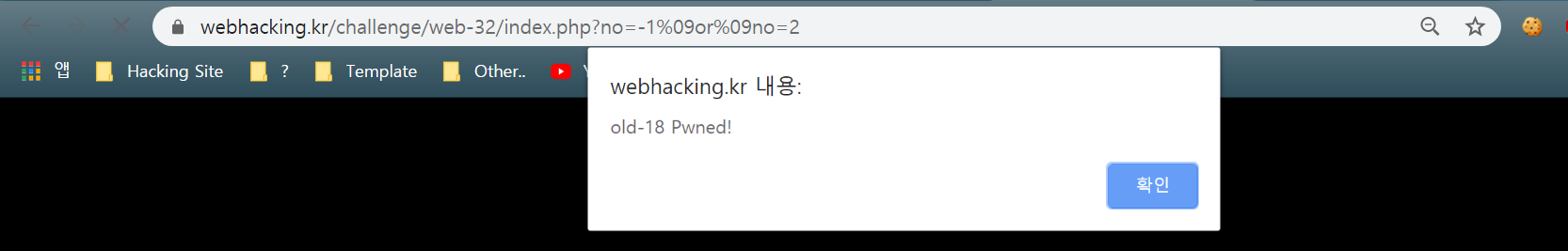

이렇게 18번 문제를 해결해보았습니다 :D

'CTF > Webhacking.kr' 카테고리의 다른 글

| Old - 26 (score:100) (0) | 2020.02.14 |

|---|---|

| Old - 24 (score:100) (0) | 2020.02.13 |

| Old - 17 (score:100) (0) | 2020.02.10 |

| Old - 16 (score:100) (0) | 2020.02.09 |

| Old - 14 (score:100) (0) | 2020.02.07 |