Old 12번 문제 풀이를 시작하겠습니다!😊

문제로 들어오니 "javascript challenge"라는 문자열이 나옵니다😀

소스코드를 보도록하죠!

소스코드를 살펴보니 script에 이상한 이모티콘들이 막 있네용..!

중간중간에 ;(세미콜론)이 눈에 띕니다😀

뭔가 소스코드가 난독화되어 있다는 것같지 않나요..?? 저는 잘 모르니 구글링을 통해 알아보았습니다😁

구글링으로 알아본 결과 AA라는 일본 이모티콘(?) 자바스크립트 난독화라고 하는군요...

(참 신기한 난독화가 많은 것 같네요..😑)

그래서 당연히 디코딩 해봐야겠죠😊

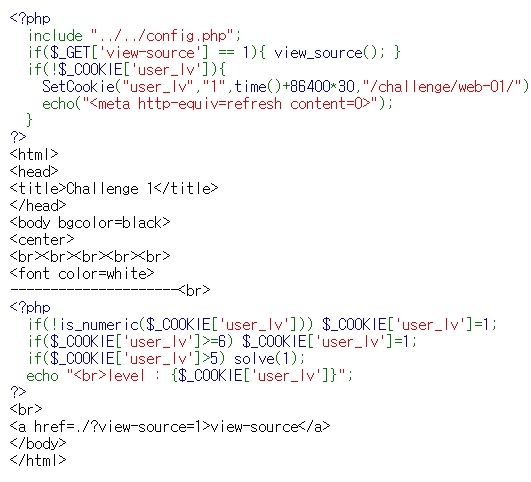

디코딩을 해본결과 위의 사진처럼 소스코드가 복호화 되었습니다!

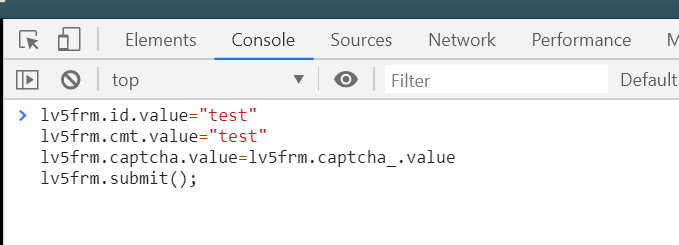

자 그럼 이제 콘솔에 넣어서 결과를 보도록 하죠😀

소스코드를 보면 ck라는 변수가 눈에 띕니다!

ck가 뭔지를 알아야겠다 생각이 들어서 if문을 제거하고 뒤에 location.~~ 는 의미가 없어 보여서 뺀 후에

console.log()를 통해서 출력을 시키도록 하고 넣어봤습니다😁

그랬더니 어떤 문자열이 나왔고

location.href를 통해 알 수 있듯이 해당 주소에서 ck.php를 하면 뭔가가 나오겠다는게 보이죠?😉

바로 문제가 해결이 되네요😁

참 이상한 난독화라는 것을 세삼 느끼게 되네요...😐

이만 문제풀이를 마치겠습니다!!

'CTF > Webhacking.kr' 카테고리의 다른 글

| Old - 10 (score:250) (0) | 2020.10.10 |

|---|---|

| Old - 42 (score:200) (0) | 2020.10.08 |

| Old - 36 (score:200) (0) | 2020.10.07 |

| Old - 23 (score:200) (0) | 2020.10.05 |

| Old - 20 (score:200) (0) | 2020.04.07 |