먼저 문제를 볼까요 :D

비주얼베이직에서 스트링 비교함수 이름은 무엇인가 입니다!

다운받아서 Ollydbg로 열어봅시다 :D

Ollydbg로 올렸을 때 시스템 오류가 발생하더라구요!

위의 파일 다운받아서 해당 프로그램이 있는 경로에 압축 풀어주시면 됩니다 :D

프로그램의 Entry Point입니다!

Entry Point는 프로그램이 시작하는 부분을 말합니다 :D

바로 밑의 CALL함수에서 바로 프로그램을 실행시켜버리네요!

그리고 CALL함수를 들어가면 76XXXXXXXX 주소로 시작하는데 이는 DLL 구역입니다 ㅎㅎ

DLL은 분석할 필요가 없죠!

그럼 어떻게 분석을 해야할까요 :D

유추할 수 있는 문자열을 통해서 찾아보도록 합시다!

[마우스 오른쪽 버튼] - [Search for] - [All referenced text strings]

들어가면 프로그램 내 문자열을 모두 보여주는데용

맨 밑으로 내려가면 password와 비교 후 나타내는 문자열이 보이실 꺼예요 :D

더블 클릭해서 들어가봅시다!

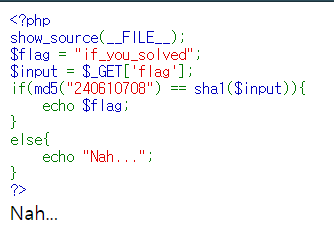

쨘! 비밀번호 바로 밑에 CALL 함수 보이시죠 :D ?

그리고 이름은 "vbaStrCmp"랍니다 ㅎㅎㅎ

이름부터 감이 오시나요?

vba(visual basic, 비쥬얼베이직)

Str(String, 문자열)

Cmp(Compare, 비교)

참 쉽죠 :D ?

이번 문제에서 새로운 기능을 알아가는 것 같네요!

문자열 기준으로 찾고 싶은게 있다하면

[마우스 오른쪽 버튼] - [Search for] - [All referenced text strings]

잊지마세요 :-)

'CTF > CodeEngn.kr' 카테고리의 다른 글

| Basic RCE L06 (0) | 2020.02.12 |

|---|---|

| Basic RCE L05 (0) | 2020.02.10 |

| Basic RCE L04 (0) | 2020.02.09 |

| Basic RCE L02 (0) | 2020.02.03 |

| Basic RCE L01 (0) | 2020.01.31 |