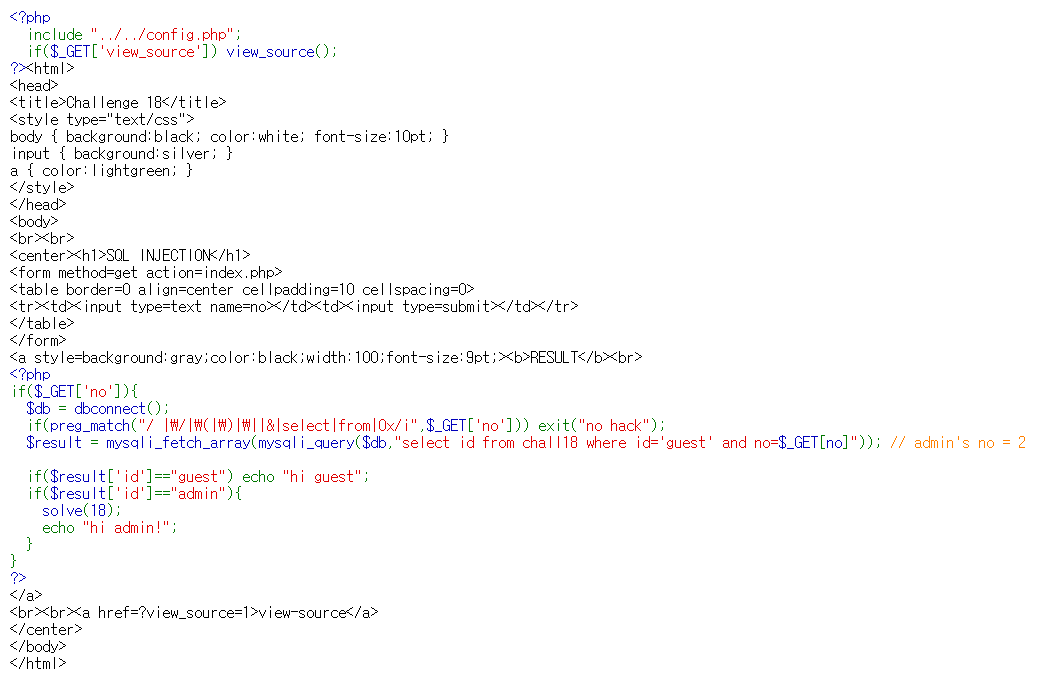

덩그러니 소스코드게 있네요!

소스코드를 보아하니..

id라는 인자값에 "admin"이면 "no!" 출력하고

url 디코딩했을 때 admin이면 문제 풀이 성공이랍니다!

admin을 넣어주니 역시는 역시나죠 :D

그럼 간단한거 아닌가요?!

url 인코딩한 값을 넣어주면 되겠죠!

(google에 "url 인코딩 표"를 검색하면 무수히 많이 나옵니다 ~_~)

자 이렇게 완료해서 넣어주도록 합시다!

엥!? no!!?

왜지.. 하는 순간 url을 보니까 admin으로 디코딩 되어 있음을 보았습니다!

그래서 알아본 결과..

웹 서버와 브라우저 사이에서 데이터 교환할 때 브라우저 폼에서 입력받은 데이터를

인코딩한 값으로 php서버에 보내고 php는 받은 것을 디코딩한다네요!

그럼 인코딩한 값을 한번 더 인코딩하면 풀리지 않을까요 :D?

밑의 홈페이지를 이용해서 url 인코딩을 진행해 봅시다!

https://www.url-encode-decode.com/

URL Encode Decode - URL Percent Encoding and Decoding.

Join to access discussion forums and premium features of the site.

www.url-encode-decode.com

자 인코딩하면 오른쪽과 같은 값이 나옵니다!

이제 넣어보도록 합시다 :D

문제가 풀렸죠 ㅎㅎㅎ?!

그럼 26번 문제 풀이를 마치도록하겠습니다 :D

'CTF > Webhacking.kr' 카테고리의 다른 글

| Old - 39 (score:100) (0) | 2020.02.24 |

|---|---|

| Old - 38 (score:100) (0) | 2020.02.23 |

| Old - 24 (score:100) (0) | 2020.02.13 |

| Old - 18 (score:100) (0) | 2020.02.12 |

| Old - 17 (score:100) (0) | 2020.02.10 |