문제로 들어오니 Password is 뒤에 하나씩 글자가 생겼다 사라지네요 !

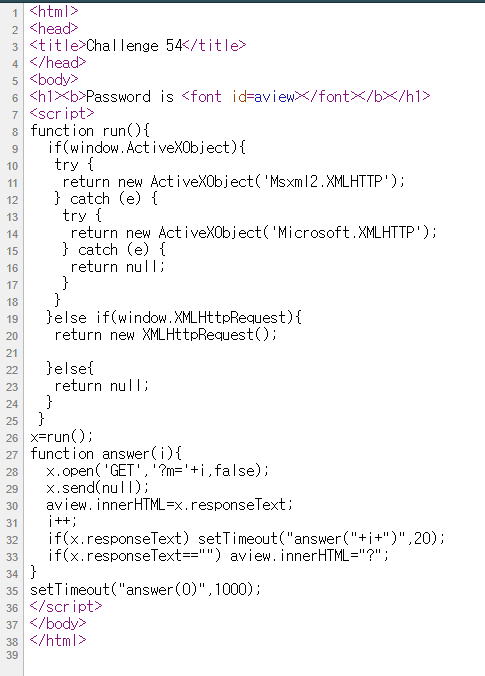

소스코드를 봅시다 :D

answer 함수를 주목해서 봅시다 ㅎㅎㅎ!

문자를 가져온 후 setTimeout함수로 계속해서 문자를 호출하는 것으로 보이는군요!

그리고 최종적으로 아무런 문자가 없으면 "?"로 끝이나게 되는 구조입니다!

자세히보면 aview.innerHTML에 새로운 값을 대입하기 때문에 문자가 계속해서 바뀌게 되는군요!

그럼 간단하게 이어붙이면 되지 않을까요 :D !

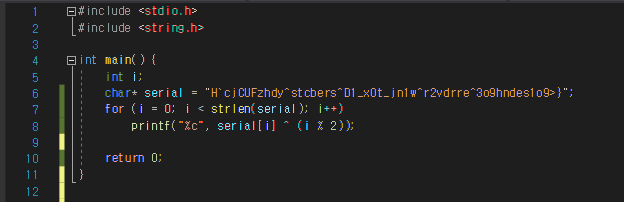

수정된 코드입니다 !

어짜피 "?"는 필요없기 때문에 지워버렸고 제일 중요한건 "=" 에서 "+=" 로 연산자를 바꿈으로써

계속 이어나가게 했습니다 :D !

개발자 환경에서 콘솔로 이 소스코드를 실행시키면..

쨘! 플래그가 출력이 되네용 :D!

이만 54번 문제풀이를 마치도록 하겠습니다 !

'CTF > Webhacking.kr' 카테고리의 다른 글

| Old - 32 (score:150) (0) | 2020.03.05 |

|---|---|

| Old - 25 (score:150) (0) | 2020.02.29 |

| Old - 39 (score:100) (0) | 2020.02.24 |

| Old - 38 (score:100) (0) | 2020.02.23 |

| Old - 26 (score:100) (0) | 2020.02.14 |