Old 20번 문제입니다 :D

닉네임과 커맨드, 캡챠를 입력하라는군요?

그리고 위에 "time limit : 2 second"가 적혀있습니다!

시간 제한이 2초라구요..?

일단 입력 후 제출해보았습니다 :D

너무 느리답니다.... ㅠㅠㅠㅠ

2초안에 저 3개의 데이터를 넣는것은 당연 무리겠죠..?

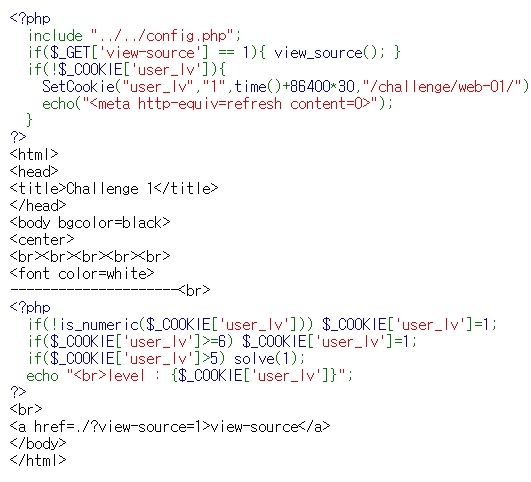

일단 소스코드를 봅시다!

소스코드를 보니 ck()함수가 눈에 띄는군요 :D

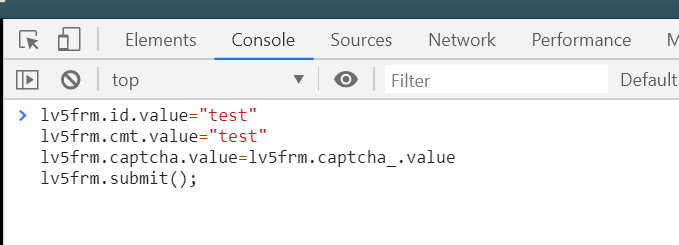

저렇게 되어있다면 콘솔을 이용해서 한번에 값을 넣어주면 되지 않을까 싶었습니다 ㅎㅎㅎ

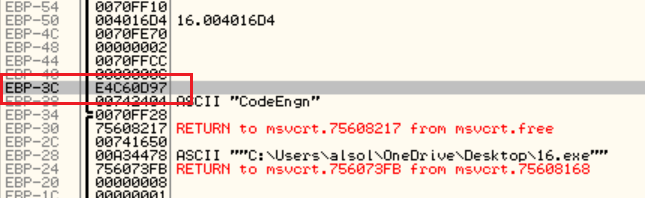

위의 소스코드 형식에 맞추고 id와 comment에는 "test"를 넣어주고

captcha 값에는 불러오는 임의의 값 cpatcha의 값을 그대로 넣고

submit()함수를 통해서 바로 넣어주도록 설정해 놓았습니다 :D

역시 바로 풀리네요 :D

이만 문제풀이였습니다!

'CTF > Webhacking.kr' 카테고리의 다른 글

| Old - 36 (score:200) (0) | 2020.10.07 |

|---|---|

| Old - 23 (score:200) (0) | 2020.10.05 |

| Old - 1 (score:200) (0) | 2020.04.02 |

| Old - 47 (score:150) (0) | 2020.03.31 |

| Old - 27 (score:150) (0) | 2020.03.28 |